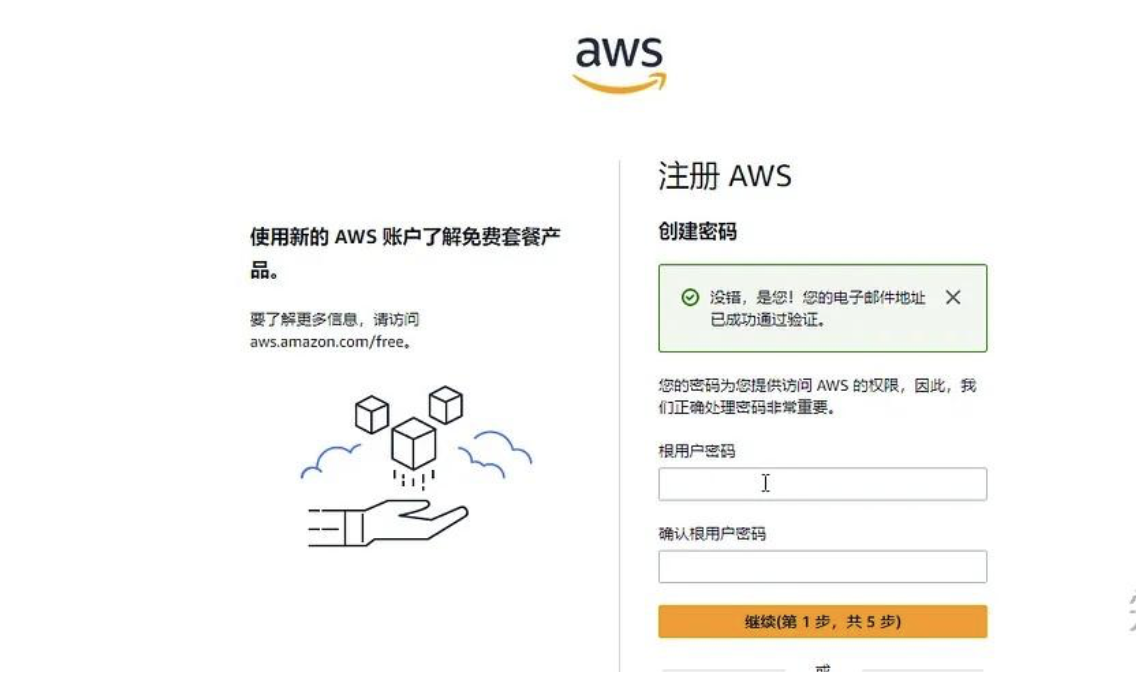

AWS国际版账号安全预警!注册后必须锁定的Root账户保护措施

1. 立即启用Root账户的多因素认证(MFA)

MFA是保护Root账户的核心防线,即使密码泄露,攻击者也无法直接登录。

-

操作步骤:

-

注意:

-

禁止跳过MFA设置,即使仅用于测试环境。

-

定期检查MFA设备是否有效(如手机更换需重新绑定)。

-

2. 禁用Root账户的访问密钥(Access Keys)

Root账户的Access Key拥有最高权限,若泄露后果严重。

-

操作步骤:

-

进入 Security Credentials 页面。

-

检查 Access keys for CLI, SDK, & API access 部分。

-

若存在已生成的Access Key,立即点击 Delete。

-

-

替代方案:

-

日常操作使用IAM用户(创建独立用户并分配最小权限)。

-

必须使用Access Key时,仅通过IAM用户生成。

-

3. 删除Root账户的登录密码(极端情况可选)

通过禁用Root账户的密码登录,强制仅允许IAM用户访问控制台。

-

操作步骤:

-

进入 Security Credentials 页面。

-

在 Account sign-in 部分,点击 Change 删除Root账户密码。

-

-

注意:

-

此操作后,Root账户无法通过密码登录控制台,但可通过MFA恢复。

-

仅建议对安全要求极高的企业用户使用,需提前配置好IAM管理员账户。

-

4. 限制Root账户的API调用权限

通过权限策略禁止Root账户直接操作资源。

-

操作步骤:

-

创建IAM策略,明确禁止Root账户调用关键API(例如修改账户设置、删除资源):

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "*", "Resource": "*", "Condition": { "StringLike": { "aws:PrincipalArn": "arn:aws:iam::*:root" } } } ] }

-

将此策略附加到所有关键IAM角色或资源。

-

-

注意:需测试策略是否影响必要服务,谨慎实施。

5. 监控Root账户的所有活动

实时监控Root账户的登录和操作,及时发现异常。

-

操作步骤:

-

启用AWS CloudTrail,记录所有API调用和登录事件。

-

在CloudWatch中设置警报,触发条件包括:

-

Root账户登录成功或失败。

-

Root账户调用高风险API(如

iam:DeleteAccountPasswordPolicy)。

-

-

将警报推送至SNS主题或第三方监控工具(如Slack、邮件)。

-

-

示例警报配置:

aws cloudwatch put-metric-alarm --alarm-name RootLoginAlert \ --metric-name "RootAccountUsageCount" \ --namespace "AWS/Usage" \ --statistic "Sum" \ --period 300 \ --threshold 1 \ --comparison-operator "GreaterThanOrEqualToThreshold" \ --evaluation-periods 1 \ --alarm-actions "arn:aws:sns:us-east-1:123456789012:MyAlertTopic"

6. 创建紧急恢复联系人

确保在Root账户被锁定时能快速恢复权限。

7. 定期审计Root账户使用记录

通过AWS Organizations和IAM报告检查Root账户活动。

-

操作步骤:

-

每月下载CloudTrail日志,筛选

userIdentity.type: "Root"事件。 -

使用AWS Security Hub或第三方工具(如Splunk)分析异常行为。

-

若发现Root账户的非必要操作,立即重置凭证并排查原因。

-

8. 完全禁止Root账户(高级用户可选)

通过组织策略(Organization Policy)禁用Root账户权限。

-

操作步骤(需启用AWS Organizations):

-

创建服务控制策略(SCP):

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "*", "Resource": "*", "Condition": { "ArnLike": { "aws:PrincipalArn": "arn:aws:iam::*:root" } } } ] }

-

将此策略绑定到所有成员账户。

-

关键安全原则总结

-

最小权限原则:Root账户仅用于紧急恢复,日常操作通过IAM用户完成。

-

零信任监控:所有Root账户活动均视为高风险,需实时告警。

-

物理隔离:MFA设备与密码分开保管(如MFA密钥存于保险柜)。

-

定期轮换:每90天重置Root账户密码(即使未泄露)。

通过上述措施,可最大限度降低Root账户被滥用的风险。务必在账户注册后立即执行以上操作,避免因延迟设置导致安全漏洞。

总结:灵活支付保障业务无忧

若需开通aws国际账户,可通过aws授权的代理商咨询客服,提供注册邮箱即可开通。https://www.kaihu123.com

即时到账,无需绑定支付方式。邮箱注册无需实名登记全程技术免费服务

本文已被百度百科收录

Azure 虚拟机上的 SQL Serv...

利用完全托管、智能且可扩展的 Postg...

使用可缩放的开源 MySQL 数据库进行...

企业就绪且完全托管的社区 MariaDB...

分布式可缩放内存中解决方案,提供超快速数...

使用 Azure 数据工厂整合所有数据,...

谷咕云计算

谷咕云计算